Handreiking Conformiteitstoetsing Authenticatiemiddel en -mechanisme LoA3 en LoA4

Versie 1.0

Datum13 februari 2017

Status Definitief

Wijzigingen

Versie | Datum | Toelichting |

0.1 | 4 april 2016 |

|

0.2 | 12 april 2016 |

|

0.3 | 8 augustus 2016 |

|

1.0 | 13 februari 2017 |

|

Inleiding

Over de handreiking

Dit document bevat een handreiking voor de conformiteitstoetsing voor middelen op betrouwbaarheidsniveaus LoA 3 en LoA 4, zoals deze wordt gehanteerd binnen het Afsprakenstelsel Elektronische Toegangsdiensten.

Achtergrond

Het Afsprakenstelsel Elektronische Toegangsdiensten beschrijft in het Normenkader betrouwbaarheidsniveaus de wijze waarop authenticatiemiddelen en machtigingen geclassificeerd worden op betrouwbaarheidsniveau en de normen die daarbij worden toegepast.

De betrouwbaarheidsniveaus en de bijbehorende eisen sluiten aan bij de eIDAS-verordening (VERORDENING (EU) Nr. 910/2014 VAN HET EUROPEES PARLEMENT EN DE RAAD van 23 juli 2014 betreffende elektronische identificatie en vertrouwensdiensten voor elektronische transacties in de interne markt en tot intrekking van Richtlijn 1999/93) (hierna: eIDAS-verordening).

In artikel 8 van de eIDAS-verordening zijn de betrouwbaarheidsniveaus zoals die in de verordening worden onderkend (laag, substantieel en hoog) beschreven. In de eIDAS-verordening is aangegeven dat er minimale technische specificaties, normen en procedures vast zullen worden gesteld aan de hand waarvan de betrouwbaarheidsniveaus laag, substantieel en hoog worden bepaald voor de elektronische identificatiemiddelen.

Deze specificaties zijn opgenomen in de UITVOERINGSVERORDENING (EU) 2015/1502 VAN DE COMMISSIE van 8 september 2015 tot vaststelling van minimale technische specificaties en procedures betreffende het betrouwbaarheidsniveau voor elektronische identificatiemiddelen (hierna: Uitvoeringsverordening).

De uitvoeringsverordening geeft nadere invulling aan de procedurele eisen en aan technische eisen voor authenticatiemiddelen en authenticatiemechanismen voor de niveaus laag, substantieel en hoog. Deze zullen worden verwerkt in het Afsprakenstelsel Elektronische Toegangsdiensten, waarbij de niveaus substantieel en hoog corresponderen met de in het afsprakenstelsel gedefinieerde niveaus LoA 3 en LoA 4).

Voor wat betreft de technische eisen die worden gesteld aan het authenticatiemiddel en authenticatiemechanismen, stelt de uitvoeringsverordening in de overwegingen dat certificatie van de IT- beveiliging op basis van internationale normen een belangrijk instrument is voor de controle of producten voldoen aan de beveiligingseisen van deze uitvoeringshandeling. Aan de wijze waarop de conformiteitstoetsing dient te worden uitgevoerd, wordt verder geen invulling gegeven.

Doelstelling

Het doel van dit document om de deelnemers aan het Afsprakenstelsel Elektronische Toegangsdiensten en de conformiteitsbeoordelaar een richtsnoer te bieden bij het uitvoeren van de conformiteitstoetsing van het authenticatiemiddel op niveau LoA 4 en van de authenticatiemechanismen op de niveaus LoA 3 en LoA 4. Deze handreiking beschrijft een proces dat de deelnemer kan volgen om aan te tonen dat aan de beveiligingseisen wordt voldaan van middelen op niveau 4 en het authenticatiemechanisme op de niveaus 3 en 4. Ter ondersteuning bij de risicoanalyse en definiëren van specificaties/maatregelen is de bijlage 'Functionele beveiligingsspecificaties Authenticatiemiddel LoA4 en –mechanisme LoA3 en LoA4' opgesteld. Dit document is een bijlage bij de handreiking en heeft tot doel om behulpzaam te zijn in het proces van risicoanalyse bij het in kaart brengen van de relevante dreigingen, geïmplementeerde en nog te implementeren beveiligingsspecificaties.

Indeling van dit document

In hoofdstuk 2 wordt de scope en het object van onderzoek beschreven. In hoofdstuk 3 wordt de aanpak voor de conformiteitstoetsing beschreven en in hoofdstuk 4 zijn de toepasselijke eisen voor de authenticatiemiddelen en -mechanismen opgenomen, afkomstig vanuit de eIDAS-verordening en de Uitvoeringsverordening, aangevuld met nadere eisen uit het Afsprakenstelsel ten aanzien van het authenticatiemiddel en -mechanisme en de conformiteitstoetsing.

Scope van de conformiteitstoetsing

Beschrijving van de scope

De scope van de conformiteitstoetsing betreft

- de kwaliteit van het authenticatiemiddel dat wordt gebruikt tijdens de elektronische authenticatiefase: de robuustheid van het authenticatiemiddel. Dit geldt alleen voor het niveau Hoog (LoA4).

- de kwaliteit van het authenticatiemechanisme dat wordt gebruikt tijdens de elektronische authenticatiefase: de wijze waarop het authenticatiemiddel tijdens het gebruik functioneert en de maatregelen die zijn getroffen om de kwaliteit hierbij te borgen. Dit geldt voor de niveaus Substantieel en Hoog (LoA3 en LoA4).

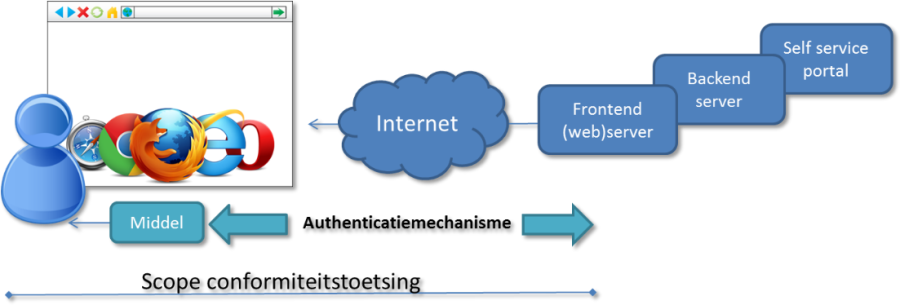

Grafische weergave van de scope

De scope van de conformiteitsbeoordeling kan als volgt grafisch worden weergegeven. Hierbij zijn opgenomen:

- De omgeving van de gebruiker: het door hem gehanteerde authenticatiemiddel (LoA4) en de webbrowser die wordt gebruikt voor de interactie met de Authenticatiedienst

- De omgeving van de Authenticatiedienst, voor zover deze relevant is voor de interactie tijdens de elektronische authenticatiefase

- Het authenticatiemechanisme: de wijze waarop het authenticatiemiddel wordt gebruikt tijdens de elektronische authenticatiefase (LoA3 en LoA4).

Aanpak conformiteitstoetsing

Aanpak

Hieronder wordt een aanpak beschreven voor de conformiteitstoetsing van het authenticatiemiddel op niveau LoA 4 en van het authenticatiemechanisme op de niveaus LoA3 en LoA 4.

Bij de hieronder uitgewerkte aanpak van de conformiteitstoetsing is een gedegen voorbereiding door de Beoordeelde randvoorwaardelijk. De beoordeelde is in de meeste gevallen de Deelnemer/Authenticatiedienst, danwel met medewerking van zijn toeleverancier. Bij de voorbereiding door de Beoordeelde staat de Risicoanalyse centraal, uitgevoerd in de vorm van een workshop en gericht op het Authenticatiemiddel (LoA4) en het Authenticatiemechanisme (LoA3/LoA4). Voordat de Workshop Risicoanalyse kan worden uitgevoerd dient de Beoordeelde deze voor te bereiden, zodat tijdens de workshop het benodigde materiaal ter onderbouwing voorhanden is. Nadat de Workshop is afgerond, kan de Conformiteitsbeoordelaar zijn onderzoek starten. Hierbij wordt in belangrijke mate gebruik gemaakt van de voorbereidende werkzaamheden van de Beoordeelde.

Voorbereiding Workshop Risicoanalyse door Beoordeelde

De risicoanalyse vindt plaats in de vorm van een workshop. De Beoordeelde voert de volgende activiteiten uit ter voorbereiding.

nr | Handreiking | Toelichting |

a) | Ter voorbereiding van de workshop verzamelt en documenteert een beveiligingsfunctionaris van de authenticatiedienst een of meerdere (technische) beveiliging checklists die aansluiten op het authenticatiemiddel (LoA4) en het authenticatiemechanisme (LoA3 en/of LoA4). | Voor middelen die gebaseerd zijn op mobiele apparaten kan dit bijvoorbeeld de OWASP Mobile Apps Checklist zijn. Zie https://www.owasp.org |

b) | Ter voorbereiding van de workshop maken de volgende type personen een gedocumenteerde vergelijking met de checklists uit het vorige punt en onderkennen daarbij mogelijke kwetsbaarheden in de opzet van het authenticatiemiddel (LoA4) en het authenticatiemechanisme (LoA3/LoA4):

Deze vergelijking en de daaruit voortkomende kwetsbaarheden worden gedocumenteerd (bijvoorbeeld door de beveiligingsfunctionaris). | Voorbeelden zijn:

|

c) | Ter voorbereiding van de workshop analyseert een beveiligingsfunctionaris van de authenticatiedienst beveiligingsincidenten of signalen die zich hebben voorgedaan rond soortgelijke authenticatiemiddelen en |

|

d) | Ter voorbereiding van de workshop worden de genodigden voor de workshop van de volgende informatie voorzien:

|

Uitvoering Workshop Risicoanalyse door Beoordeelde

Nadat de voorbereiding is afgerond, kan de Workshop Risicoanalyse worden uitgevoerd.

nr | Handreiking | Toelichting |

e) | De authenticatiedienst voert, in de vorm van een workshop, een risicoanalyse uit rond het authenticatiemiddel (LoA4) en -mechanisme (LoA3/LoA4), in lijn met ISO 27005 of vergelijkbaar waarbij:

Van de risicoanalyse workshop is een gedocumenteerde verslaglegging waarin bovengenoemde punten a), b) en c) worden beschreven en waarin het ontbreken van het bovengenoemde aanvalsscenario als conclusie is opgenomen alsmede de onderbouwing daarvan. De verslaglegging is ondertekend door een representant van het management van de authenticatiedienst die ook aanwezig was bij de |

|

f) | De duur van de risicoanalyse workshop bedraagt minstens een werkdag (8 uur). | |

g) | Bij de risicoanalyse workshop zijn de volgende typen personen gedurende de workshop aanwezig:

| |

h) | De risicoanalyse workshop wordt begeleid door een persoon die aantoonbare kennis en ervaring heeft in het uitvoeren van risicoanalyses waaronder het leggen van verbanden tussen (beveiliging) techniek en bedrijfsdoelstellingen. | |

i) | Het verslag van de risicoanalyse legt behalve de datum en de tijdspanne waarop de risicoanalyse plaatsvond ook de aanwezigen van de workshop vast. | |

j) | Bij de risicoanalyse workshop wordt de werking van het authenticatiemiddel (LoA4) en het authenticatiemechanisme (LoA3/LoA4), alsmede de daarop van toepassing zijnde beveiligingsdoelstellingen aan alle aanwezigen op hoofdlijnen toegelicht. | |

k) | Op gestructureerde wijze worden de dreigingen (wie/wat) en de kwetsbaarheden (in de zin van ISO27005) rond het authenticatiemiddel (LoA4) en het -mechanisme (LOA3/LoA4) besproken. Minimaal wordt daarbij geadresseerd:

| |

l) | Op basis van de vorige stap worden tijdens de workshop mogelijke aanvalsscenario's bepaald voor het authenticatiemiddel (LoA4) en het authenticatiemechanisme (LoA3/LoA4), i.e. mogelijke manifestaties hoe een dreiging een kwetsbaarheid exploiteert en wat daarmee wordt bereikt (impact) | |

m) | Per onderkend aanvalsscenario wordt tijdens de workshop:

| Zie bijgevoegd Excel bestand bijlage 6 met de tool voor het bepalen van het aanvalspotentieel. |

n) | Voor elk aanvalsscenario onderscheiden in de vorige stap worden de succesvolle scenario's onderkend. Dit is een aanvalsscenario:

| Doorbreken van het beveiligingsdoelstelling van het middel/mechanisme is bijvoorbeeld een scenario waarbij de aanvaller in staat is het middel fysiek of logisch te kopiëren vanuit een malware geïnfecteerde applicatieve omgeving of in staat is om de vereiste terugkoppeling naar de gebruiker te manipuleren. Noot: bij het authenticatiemechanisme op niveau LoA3 (niveau Substantieel) is de vereiste terugkoppeling beperkt. |

o) | Voor elk onderkend succesvol aanvalsscenario worden mitigerende maatregelen benoemd en beschreven en wordt gemotiveerd dat het aanvalsscenario niet meer succesvol is. Daarbij wordt ook onderzocht of de mitigerende maatregelen geen nieuwe succesvolle aanvalsscenario's introduceren. |

|

p) | De mitigerende maatregelen uit de vorige stap worden gedocumenteerd in een Risk Treatment plan, inclusief een tijdsplanning van de implementatie daarvan. |

Uitvoering conformiteitsbeoordeling door de conformiteitsbeoordelaar

Nadat de voorbereidende werkzaamheden door de Beoordeelde zijn afgerond, kan de Conformiteitsbeoordelaar zijn onderzoek starten. Aan het uitvoeren van de Conformiteitsbeoordeling zijn nadere eisen gesteld. Deze zijn uitgewerkt in de Toepasselijke normen Afsprakenstelsel (par. 4.3, vanaf nr. 10).

nr | Handreiking | Toelichting |

Het onderzoek door de conformiteitsbeoordelaar start pas nadat het Risk Treatment plan is geïmplementeerd. | Dit te vergelijken met een Stage 1 onderzoek (vooronderzoek) van een audit in de zin van ISO 27006. | |

De beoordelaar neemt kennis van de resultaten van de risicoanalyse workshop en krijgt daartoe toegang tot alle (verplicht) gedocumenteerde informatie waaronder de resultaten van de inventarisatie kwetsbaarheden en relevante beveiligingsincidenten, de onderkende (succesvolle) aanvalsscenario's en het Risk Treatment plan. In zijn rapportage maakt de conformiteitsbeoordelaar melding van eventuele hiaten in dit proces. | ||

Indien de conformiteitsbeoordelaar meent dat het gevolgde proces onvoldoende zorgvuldig is geweest zodat mogelijk relevante | ||

De conformiteitsbeoordelaar vormt een (penetratie) testplan op basis van de (meest relevante) aanvalsscenario's die zijn onderkend | Dit is te zien als een Stage 2 onderzoek van een audit in de zin van ISO 27006. | |

In zijn rapportage doet de conformiteitsbeoordelaar melding van geconstateerde afwijkingen van de conclusie van de authenticatiedienst rond het niet bestaan van succesvolle aanvalsscenario's, zoals weergegeven in de risicoanalyse workshop verslaglegging. | [Rapportage] |

Bijlage: Toepasselijke normen

Toepasselijke normen eIDAS-verordening

De volgende normen vanuit de eIDAS-verordening zijn relevant voor de conformiteitstoetsing:

Norm | Opmerking |

Artikel 8 inzake Betrouwbaarheidsniveaus van stelsels voor elektronische identificatie

Die uitvoeringsbesluiten worden volgens de in artikel 48, lid 2, bedoelde onderzoeksprocedure vastgesteld. | Middelen op het betrouwbaarheidsniveau Laag blijven buiten de scope van de conformiteitstoetsing. |

Toepasselijke normen Uitvoeringsverordening

De volgende normen vanuit de Uitvoeringsverordening zijn relevant voor de conformiteitstoetsing. Wij hebben omwille van de uniforme uitleg de originele Engelse tekst opgenomen.

Norm | Opmerking |

2.2. Electronic identification means management | |

2.2.1 Electronic identification means characteristics and design

High

| |

2.3. Authentication | |

2.3.1. Authentication mechanism

Substantial Level low, plus:

High | |

2.4. Management and organisation | |

2.4.6. Technical controls

Substantial |

Toepasselijke normen Afsprakenstelsel

De volgende normen vanuit het Afsprakenstelsel zijn relevant voor de conformiteitstoetsing. Er kunnen verschillen optreden tussen de hier opgenomen normtekst en de gepubliceerde tekst van het Afspraken. De gepubliceerde tekst van het Afsprakenstelsel is altijd leidend en geldig.

nr. | Ref eIDAS | Ref AS | Generieke eisen middelen LoA3 | Generieke eisen middelen LoA4 | Toelichting |

1 | § 2.3.1 | Par. 2.3.1 onder | De AD MOET in het aanlogscherm tonen bij welke Dienstverlener de Gebruiker gaat aanloggen. | Idem en

| Toelichting: Doel van de eis is om de Gebruiker in staat te stellen een fout of inbreuk in de communicatie te herkennen en bij twijfel de informatietransactie af te breken. Het is altijd mogelijk dat de browser van de Gebruiker gecompromitteerd raakt daarom is voor LoA4 is een extra maatregel opgenomen die bij implementatie gekoppeld mag worden op het middel of op de dienst. Een voorbeeld is verzending van een SMS als een internet browser wordt gebruikt om in te loggen. Bij frequent gebruik van een middel voor diensten op lagere LoA's kan dat door de gebruiker als bezwarend worden ervaren om steeds SMS's te ontvangen daarom mag een optie aangeboden worden om de dienst door de gebruiker zelf uit te laten zetten. Ook mag de optie worden aangeboden de de gebruiker notificatie te koppelen aan het gebruik van diensten op verschillende het LoA van het middel of lager. |

2 | § 2.3.1 | Par. 2.3.1 onder | De toegang tot diensten van elke afzonderlijke dienstverlener MOET het aanloggen met behulp van het authenticatiemiddel vereisen. | Idem | Toelichting: Single Sign On voor diensten van een enkele dienstverlener op LoA3 en LoA4 is toegestaan. SSO tussen |

3 | § 2.3.1 | Par. 2.3.1 onder | Bij gebruik van het authenticatiemiddel MOET de Gebruiker expliciet duidelijk gemaakt worden dat hij een authenticatie in de context van een Stelselmerk uitvoert, ook wanneer zijn applicatie (o.a. de browser) of platform (o.a. PC) waarop de applicatie actief is gecorrumpeerd is. Indien het middel buiten de Stelselcontext wordt gebruik MAG een Stelselmerk NIET getoond worden. | Idem | Toelichting: Authenticatie onder een merk van het AS wil zeggen onder Idensys respectievelijk eHerkenning. Als het middel wordt gebruikt in een andere context moet het middel die notificatie achterwege laten of de andere context aangeven. Doel is om hiermee het transactierisico voor de gebruiker verminderen in het geval dat zijn applicatie/browser is gecorrumpeerd. |

4 | § 2.3.1 | Par. 2.2.1 onder LoA3 | Het authenticatiemiddel MOET slechts een response geven na een expliciete handeling van de Gebruiker. De handeling van de Gebruiker MOET buiten de werkingssfeer van de applicatie (o.a. browser) plaatsvinden. | Idem | Toelichting: Dit betekent dat:

|

§2.2.1 | Par 2.2.1 onder LoA4 | n.v.t. | Het correct functioneren van het authenticatiemiddel moet weerstand bieden tegen fysieke en logische manipulatie door een aanvaller met een 'High attacker' potentieel in de zin van Annex B van de Common Criteria (ISO 1508-3 en evaluatie norm ISO/IEC 18045). | Toelichting: De eis omvat de doelstellingen:

| |

Par 3.2.1 onder | n.v.t. | Het authenticatiemiddel MOET een betrouwbaar (trusted) kanaal bevatten ten behoeve van betrouwbare notificatie en bevestiging, ook wanneer zijn voor inlog gebruikte applicatie of het platform (o.a. PC) waarop de applicatie actief is gecorrumpeerd is. Dit kanaal MOET de mogelijkheid bevatten om de gebruiker elementen in het authenticatieverzoek te laten bevestigen. | Toelichting: De eis omvat de doelstellingen: | ||

5 | § 2.2.1 | Par. 2.2.1 onder LoA 3 punt 1 | De authenticatie MOET het gebruik van minimaal twee van de volgende authenticatiefactoren omvatten:

| ||

6 | § 2.2.1 | Par 2.2.1 onder LoA2 punt 1 | Als de authenticatiesessie een wachtwoord omvat dat in de browser van de gebruiker wordt ingevoerd dan MOET dat wachtwoord een zogenaamd ‘afgedwongen’ en ‘sterk’ wachtwoord of betreffen. | Idem | Toelichting: In het geval van multifactormiddelen moet de sterkte van de wachtwoordcomponent in de risicocontext worden bepaald. |

8 | § 2.3.1 | Par. 2.3.1 onder LoA3 punt 5 respectievelijk LoA4 punt 7 | Het correct functioneren van het authenticatiemeachanisme moet weerstand bieden tegen fysieke en logische manipulatie door een aanvaller met een 'moderate attacker' potentieel in de zin van Annex B van de Common Criteria (ISO 15408-3 en valuatie norm ISO/IEC 18045). | Het correct functioneren van een authenticatiemechanisme moet weerstand bieden tegen fysieke en logische manipulatie door een aanvaller met een 'High attacker' potentieel in de zin van Annex B van de Common Criteria evaluatie norm (ISO/IEC 18045). | Toelichting: Dit omvat de doelstellingen:

|

9 | § 3.2.1 | Par 3.2.1 onder LoA3 punt 4 | De MU/AD MOET jaarlijks het authenticatiemechanisme onderwerpen aan een risico analyse daarbij rekening houdend met (nieuwe) aanvalstechnieken en kwetsbaarheden. Dit omvat een vergelijking van de gebruikte cryptografische algoritmen en sleutellengtes met de actuele 'good practice'. Indien de analyse daar aanleiding toe geeft worden middelen aangepast en/of vervangen. | ||

10 | § 2.4.7 | Par 2.4.7 onder | De MU/AD moet een actueel overzicht kunnen opleveren van de aan het authenticatiemiddel en autenticatiemechanisme, uitgevoerde wijzigingen, met daarbij een beschrijving van de impact op de | Idem | Opmerking: maak bijvoorbeeld onderscheid tussen major changes, minor changes en maintenance. |

11 | § 2.4.7 | Par 2.4.7 onder | Bij de conformiteitsbeoordeling wordt onderscheid gemaakt tussen verschillende typen onderzoek, te weten: een initieel onderzoek, een herhalingsonderzoek en een

| Idem | Toelichting: |

12 | § 2.4.7 | Par. 2.4.7 onder | De conformiteitsbeoordelaar die de conformiteitsbeoordeling uitvoert:

| Idem | Toelichting bij sub g: Indien van een conformiteitsbeoordelaar zoals bedoeld in sub g gebruik wordt gemaakt blijven sub a, e, f en h wel onverkort van toepassing. |

13 | § 2.4.7 | Par. 2.4.7 onder | Een onderzoek van de conformiteitsbeoordelaar wordt zodanig gepland en uitgevoerd dat een redelijke mate van zekerheid kan worden verkregen dat het object van onderzoek op het in de rapportage aangegeven moment aan de gestelde eisen voldoet. | Idem | |

14 | § 2.4.7 | Par 2.4.7 onder | De rapportage van de conformiteitsbeoordelaar bevat minimaal:

| Idem |

Bijlage: Functionele beveiligingsspecificaties authenticatiemiddel LoA4 en –mechanisme LoA3 en LoA4

Deze bijlage is in een separaat document op genomen met een gelijknamige titel.

De bijlage betreft een hulpmiddel bij de risicoanalyse en opstellen van beveiligingsspecificaties.

Deze beveiligingsspecificaties zijn input voor de auditor die de conformiteitstoets uitvoert.

Bijlage: Tool voor het bepalen van het aanvalspotentieel

De tool is behulpzaam bij het berekenen van het aanvalspotentieel zoals is aangegeven in paragraaf 3.3 stap m). Het betreffende Excelbestand is hieronder ingevoegd.